Windows 7 Passwort umgehen > Konboot

In meinem früheren Job als Administrator in der Uni musste ich öfter mal an Windows-Rechnern arbeiten, dessen Zugangsdaten (Benutzername + Passwort) ich nicht hatte. Damals war der CIA Commander das Mittel der Wahl um das Windows Passwort knacken zu können.

Man bootete den PC via Diskette (wie lange scheint das her zu sein :-), konnte daraufhin die Benutzerkonten sehen und das gewünschte Passwort zurücksetzen.

Die neuen Zugangsdaten erfuhr der Benutzer dann per Zettel. Heute gibt es bessere Möglichkeiten, die es sogar erlauben das Windows 7 Passwort umgehen zu können.

Die eleganteste Lösung ist Konboot. Die Boot-CD / Boot-Diskette ermöglicht es während des Ladens des Betriebssystems (Windows || Linux) , dieses als Administrator bzw. mit den entsprechenden Rechten zu starten. D.h. beispielsweise man startet Konboot, dieses lädt automatisch das installierte Windows 7 und meldet einen als Administrator an bzw. es ist in der Lage das Windows 7 Passwort zu umgehen.

Es kommt keine Login-Maske und es bedarf keinerlei Kenntnissen! Beängstigend? Ja!

Besonderheit

Entscheiden ist, dass das Programm nicht das Windows 7 Passwort ändert oder zurücksetzt, sondern einem Zugang zum Administratorenkonto verschafft.

Wie es funktioniert?

Kon Boot wird in den Arbeitsspeicher geladen, es lädt Windows und modifiziert bei booten von Windows 7 den Windows-Kernel, so dass keine Authentifizierung notwendig ist.

Wo es nicht funktioniert?

Konboot kann einem nicht den Zugang zu einem Benutzerkonto eines Domaincontrollers verschaffen und auch nicht bei einer völlig verschlüsselter Festplatte.

Wie kann ich mich schützen vor Konboot bzw. davor dass mein Windows 7 Passwort geknackt wird?

Einfachste Lösung:

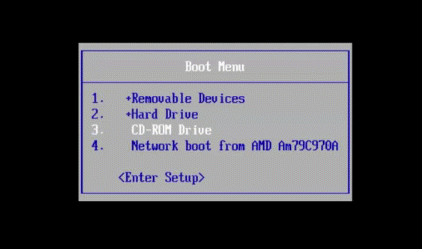

- BIOS-Passwort setzen und das Booten via CD-ROM oder USB verbieten oder die Boot-Reihenfolge anpassen, so dass diese Medien nach der primären Festplatte geladen werden (!); Anmerkung: Leider ist das BIOS auch nicht völlig sicher…

Komplexe Lösung:

- Die gesamte Festplatte via TrueCrypt or PGP verschlüsseln.

Schauen wir uns Kon Boot in der Praxis an:

- Windows Server 2008 Standard SP2 (v.275)

- Windows Vista Business SP0

- Windows Vista Ultimate SP1

- Windows Vista Ultimate SP0

- Windows Server 2003 Enterprise

- Windows XP

- Windows XP SP1

- Windows XP SP2

- Windows XP SP3

- Windows 7

Exkurs: Leider muss ich allen Linux-Nutzer sagen: Auch ihr könnt die Sicherheit von root vergessen. Konboot starten, es startet die installierte Debian- / Ubuntu- / Gentoo- / Fedora-Version und man meldet sich als kon-usr ohne Passwort an (dieser hat Root-Rechte).

Was lernen wir daraus?

Ob das Windows 7 Passwort oder sonstige Konboot kann einem spielend Zugang zu Linux und Windows verschaffen. Das große Problem ist, dass man so einfach das Windows 7 Passwort umgehen kann, so das ein sich später anmeldender Benutzer vom Hack nichts erfährt. Mein erster Gedanke war, gut das ich Teile meiner Festplatte verschlüssele. Aber angenommen es wird ein Keylogger oder eine heimliche PC Bildschirmüberwachung, wie Wiretap, installiert, dann ist der Benutzer in Zukunft völlig gläsern und die beste Verschlüsselung bringt nichts! Ich weiß nicht ob ich das gut finden soll? Ich habe erst mal die Boot-Reihenfolge geändert und ein BIOS-Passwort gesetzt.

Update: Windows 7 Passwort vergessen? Download von Konboot via Dropbox (ja die Datei ist sooo klein :-)

Update II: Caschy erklärt in seinem Artikel Windows 7 das Passwort knacken das Prozedere um mit dem Offline NT Password & Registry Editor das Kennwort zu ändern (eleganteer finde ich konboot, aber sagt das nicht Caschy ;-).

Update III: Wer Lust hat das Passwort via Linux-Live-CD zu knacken dem kann ich das Video von Thomas von SemperVideo empfehlen -> Artikel Windows 7 Passwort löschen

(Update IV: Und zum Schluss der Vollständigkeit halber der Tipp von Microsoft -> Was ist zu tun, wenn Sie Ihr Windows-Kennwort vergessen? > Kennwortrücksetzdiskette Hat Du noch keine Diskette um Dein Kennwort knacken zu können. Na dann aber los ;-)